Agentes de ameaças foram identificados explorando servidores de Serviços de Informações da Internet (IIS) na Ásia em uma campanha sofisticada de manipulação de otimização para mecanismos de busca (SEO), visando instalar o malware BadIIS.

“É provável que a motivação seja financeira, pois o redirecionamento de usuários para sites de apostas ilegais indica que os invasores implantam o BadIIS para fins lucrativos”, afirmaram os pesquisadores da Trend Micro, Ted Lee e Lenart Bermejo, em uma análise recente.

- Leia também: Hostec lança novo recurso de Backup com JetBackup: Proteção garantida para seu site

- Leia também: Qual é o melhor lugar para anunciar seus serviços online

- Leia também: Quem é o profissional certo para criar um site para minha empresa

- Leia também: Entenda o que é cache e como ele pode ajudar na otimização do seu WordPress

Os principais alvos incluem servidores IIS localizados em países como Índia, Tailândia, Vietnã, Filipinas, Cingapura, Taiwan, Coreia do Sul, Japão e Brasil, abrangendo setores governamentais, acadêmicos, de tecnologia e telecomunicações.

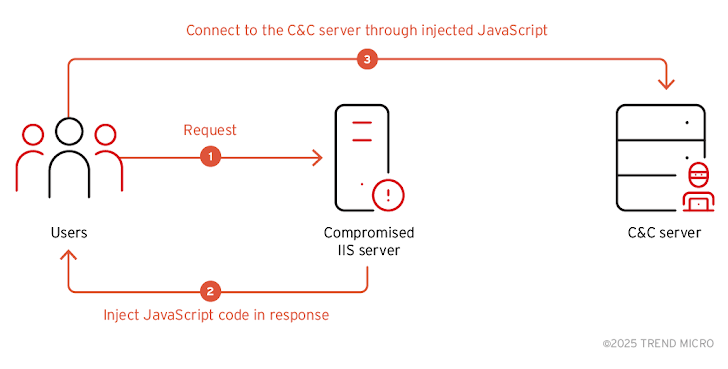

O malware BadIIS permite que os invasores modifiquem as respostas dos servidores comprometidos, realizando redirecionamentos para sites de jogos de azar, conexões com servidores maliciosos que hospedam malware ou até mesmo páginas de coleta de credenciais.

A campanha tem sido atribuída a um grupo de ameaças de origem chinesa conhecido como DragonRank, anteriormente documentado pela Cisco Talos. Este grupo estaria ligado ao Grupo 9, identificado pela ESET em 2021, que utiliza servidores IIS comprometidos para fraude de SEO e serviços de proxy.

A Trend Micro também destacou que os artefatos do malware analisados compartilham similaridades com variantes usadas pelo Grupo 11, que opera de maneira semelhante ao DragonRank, utilizando BadIIS para manipulação de SEO e injeção de código JavaScript em respostas HTTP.

“O BadIIS pode modificar cabeçalhos de resposta HTTP enviados pelo servidor comprometido, verificando campos como ‘User-Agent’ e ‘Referer’. Se contiverem palavras-chave específicas ou indicarem acesso a partir de motores de busca, o malware redireciona o usuário para um site de apostas ilegais, em vez da página original” explicaram os pesquisadores.

Essa campanha ocorre em paralelo a uma investigação da Silent Push sobre a rede de distribuição de conteúdo (CDN) Funnull, sediada na China. A empresa identificou a Funnull como parte de uma prática denominada “lavagem de infraestrutura”, onde agentes mal-intencionados alugam endereços IP de grandes provedores de hospedagem, como Amazon Web Services (AWS) e Microsoft Azure, para hospedar sites criminosos.

Relatórios indicam que a Funnull alugou mais de 1.200 IPs da Amazon e quase 200 IPs da Microsoft, que foram subsequentemente retirados do ar. No entanto, novos IPs continuam sendo adquiridos, sugerindo o uso de contas fraudulentas ou roubadas para manter a infraestrutura ativa.

- Leia também: 6 Benefícios em otimizar as imagens do seu site na web

- Leia também: Entenda como funciona o Google e outros buscadores na internet

- Leia também: O que são Landing Pages, leads e automação de marketing

- Leia também: 5 Benefícios em ter um suporte técnico em português para o seu site

Com o aumento dessas ameaças, é essencial que administradores de servidores IIS implementem práticas de segurança robustas, incluindo monitoramento contínuo, aplicação de patches e auditoria rigorosa de tráfego para mitigar riscos associados a ataques como os promovidos pelo DragonRank.